一、地址泄露,这里就不多说了,修复得很快态度也很好,我很满意。

二、随意重置密码漏洞,知道邮箱地址(其实知道数字 ID 就可以重置了,但因为需要登录所以就要知道邮箱地址)就可以重置密码了。

下面进行演示。

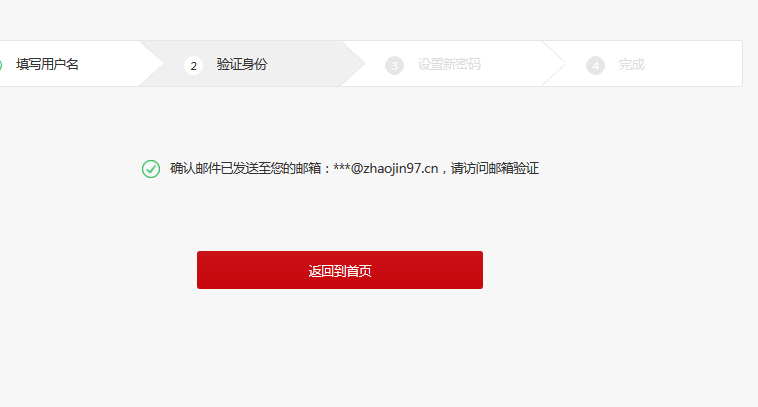

1、首先,我要拿自己的邮箱获取一个能重置密码的链接。要确保当前 cookie 有重置密码的权限(貌似?)。

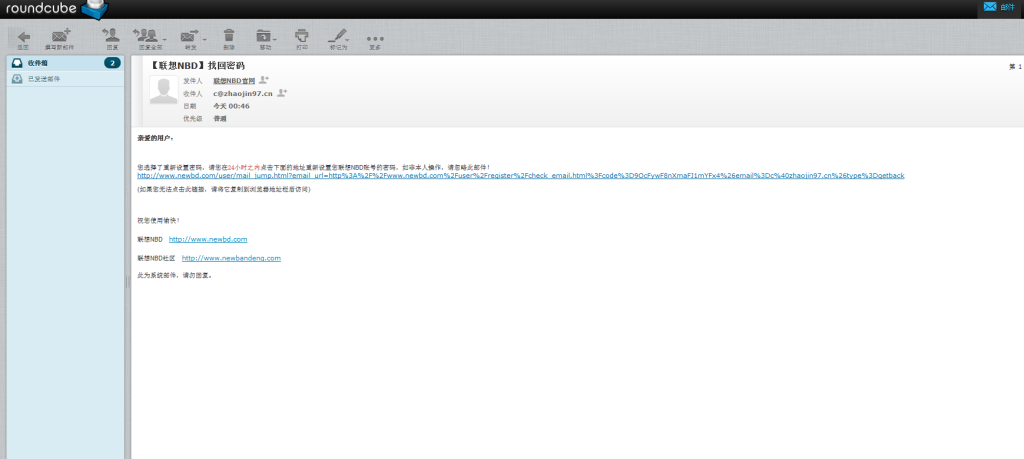

2、然后点进这个链接,不过我们先不要急着重置密码。

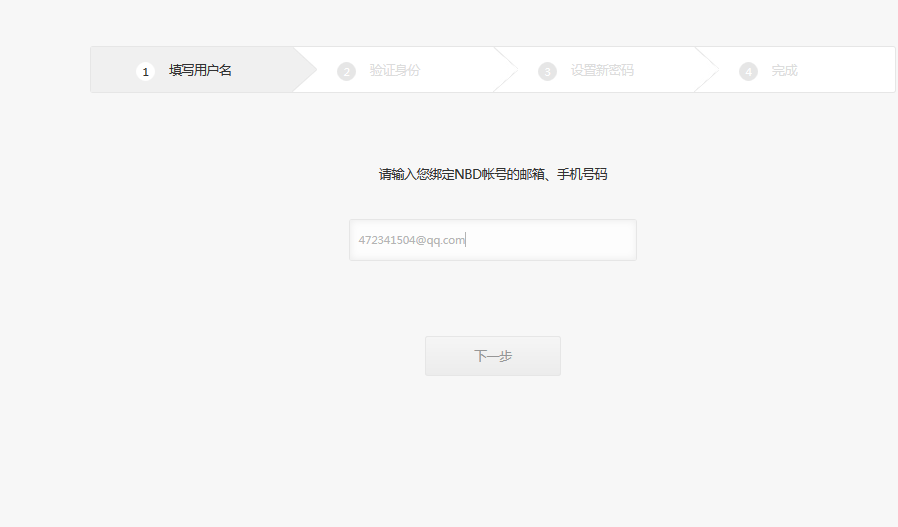

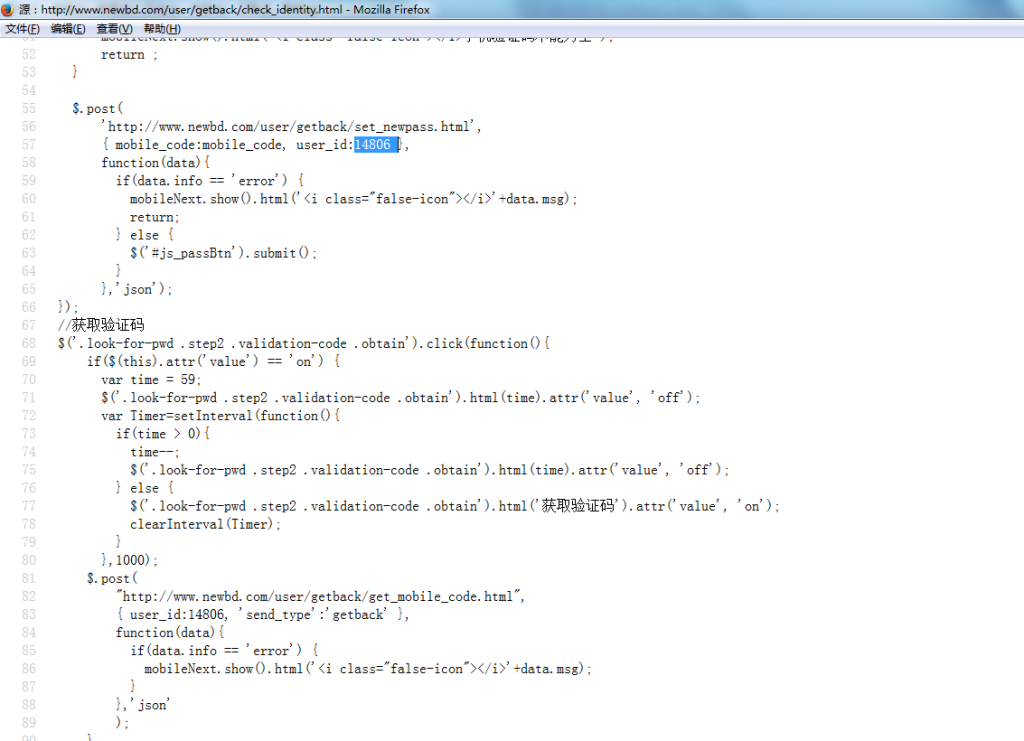

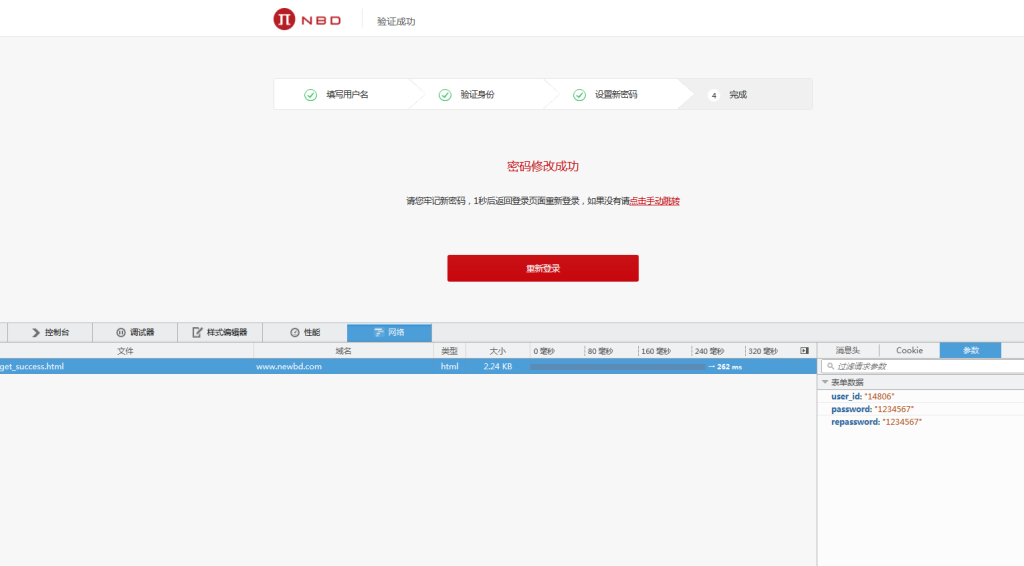

3、下面我要重置 472341504@qq.com 这个账号的密码。首先让我们重新进入这个界面,来获取一下这个邮箱的 ID 。可以看到 ,ID 是 14806.

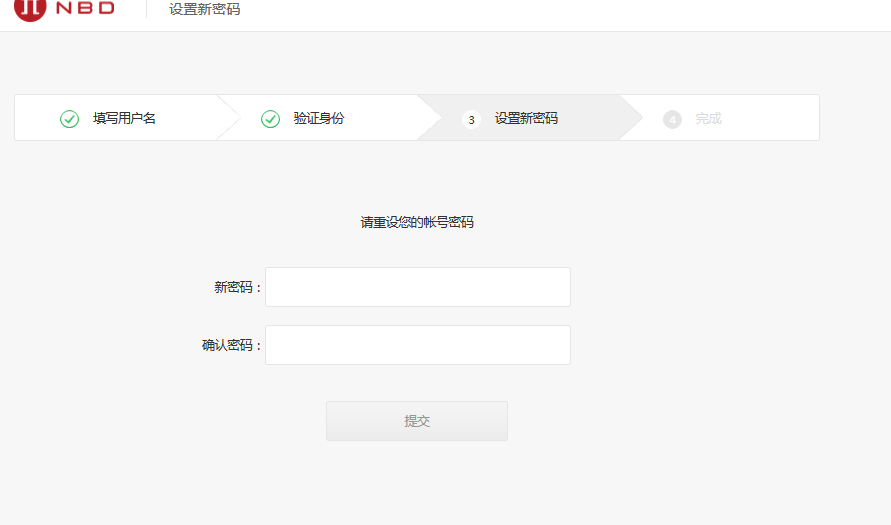

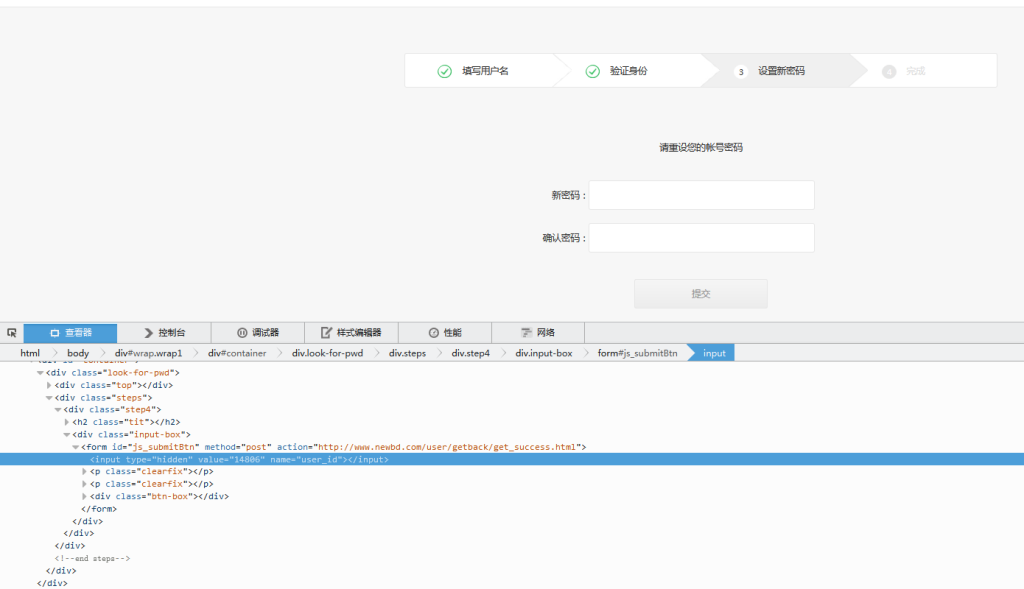

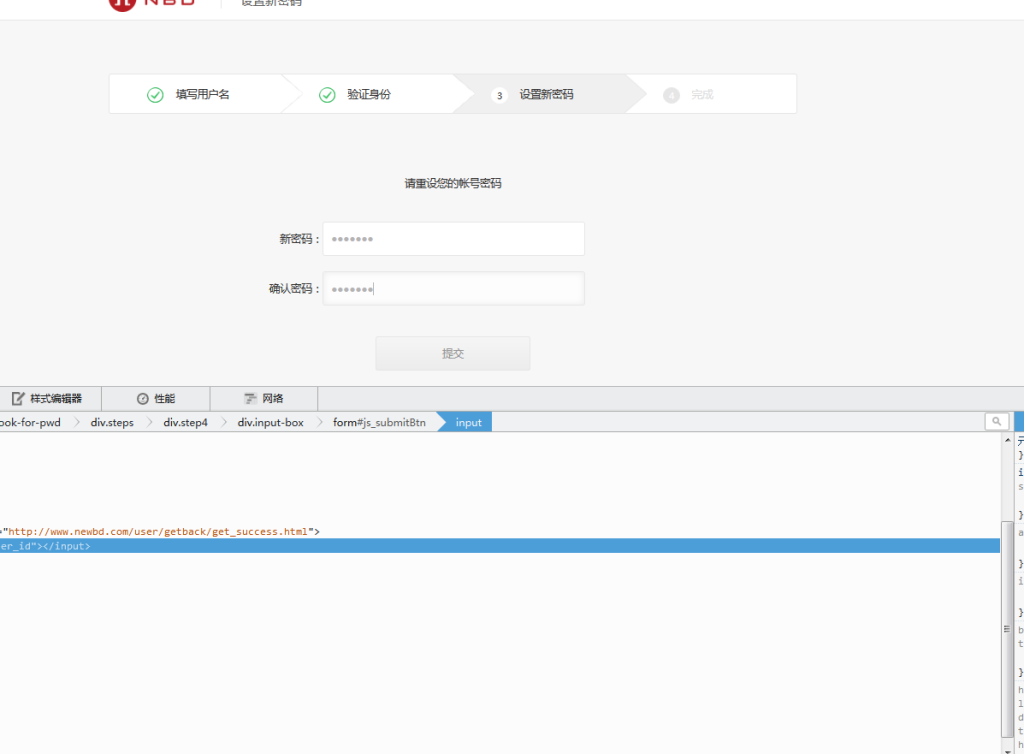

4、好,让我们回到刚才那个我的重置密码的页面,打开 查看元素 ,看到这里,改成上面得到的 ID 14806 。

5、好了,这个页面就变成重置那个账号密码的页面了,我改成 1234567 ,提交。

6、OK,登录,盗号成功了。

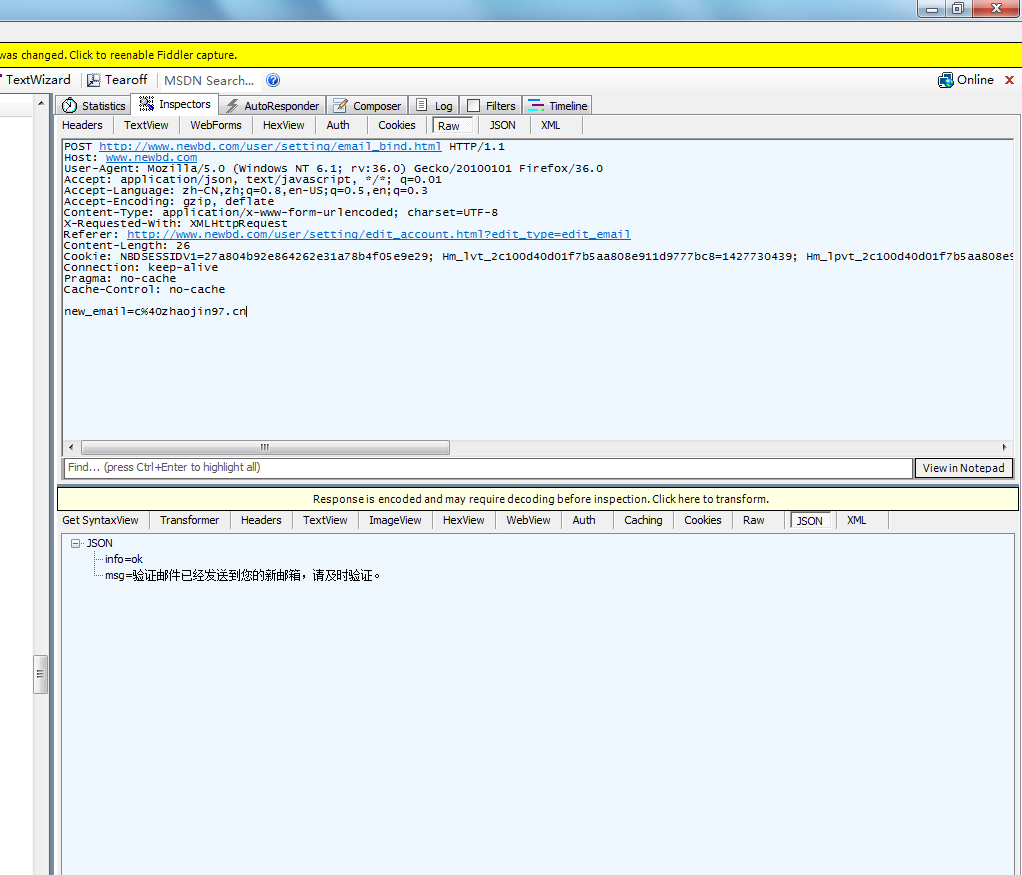

三、算是个缺陷,修改安全邮箱的时候原本应该是验证新旧邮箱以后设置才会生效的,没想到这里没验证新邮箱,新邮箱就生效了,不太好。

四、也算是个漏洞,在更换安全邮箱的过程中我抓了这个包。

可以看到,只要cookie在登录状态下,任何人用这个结构构造一个请求 ,就可以绕过原来的安全邮箱(无需用原先的邮箱收信验证),直接用自己的新邮箱绑定- –